-

Diffie Hellman 키 비트 길이 지정하기Security 2021. 1. 23. 20:16반응형

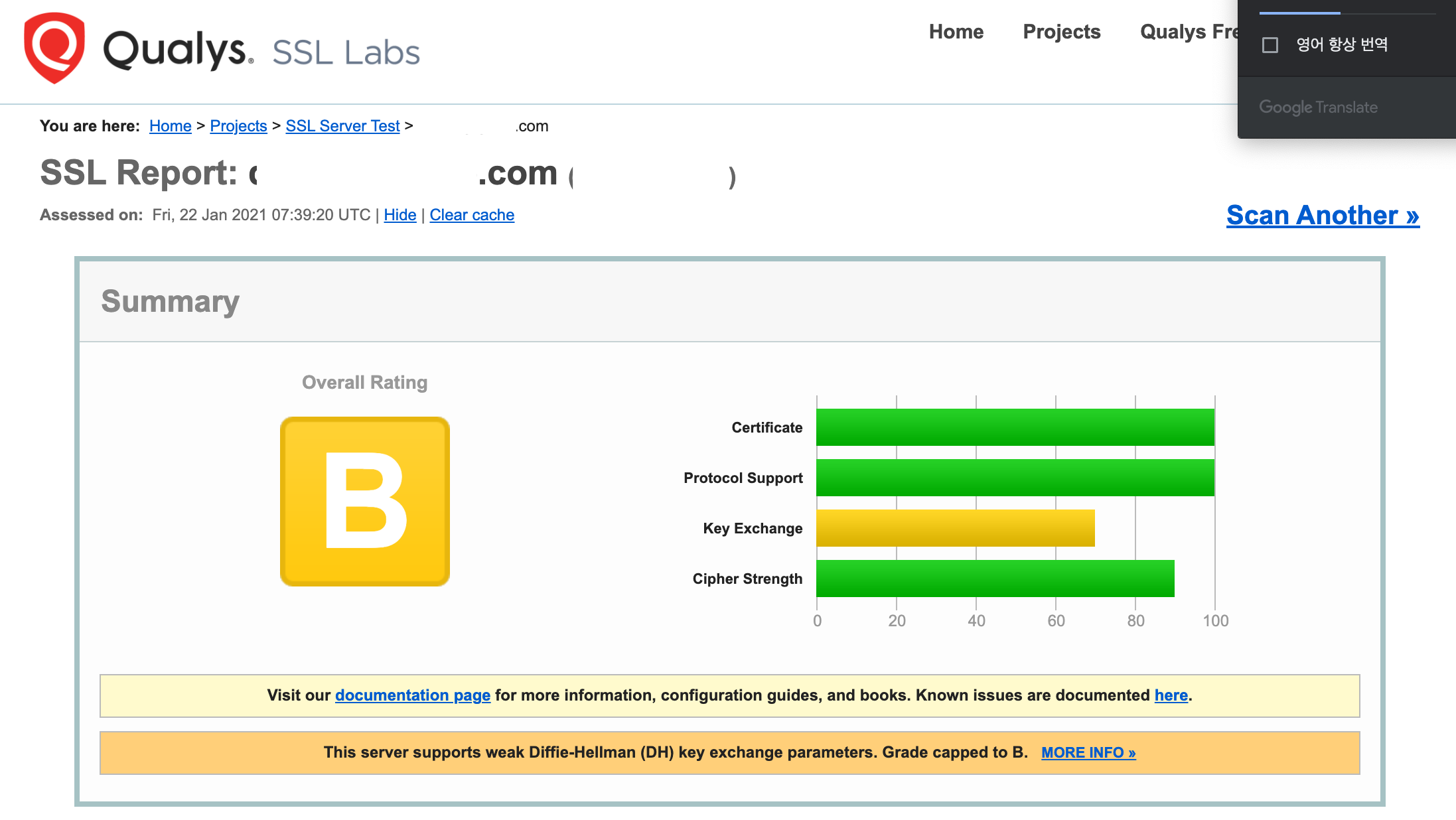

운영하고 있는 웹서버에 취약점을 확인하기 위해 SSL Laps 홈페이지에서 취약점 진단 테스트를 하였다. 결과는 생각보다는 취약하지 않았으나 뭔가 점수가 맘에 들지 않았다. 키 교환 과정에서 점수가 확 떨어져 버린 게 아닌가.. 그렇다면 키 교환하는 과정에서 점수를 올리기 위해 조치를 취해야지..

SSL Labs에서 측정한 보안 레벨 취약점 진단 툴을 통해 나온 결과에도 짧은 키길이의 알고리즘을 사용 중이라 위협이 된다는 내용이 있었다. 그리고 거기에 해결 방법도 함께 있었는데, Diffie Hellman(디피 헬만) 키 교환 알고리즘의 비트 길이를 늘려야 된다는 것이다. 그래서 레퍼런스도 있길래 너무 좋다고 링크를 들어가 봤더니... 외국사이트인데 설명이 있긴 한데 해석해봐도 뭔가 답이 안 나와서 계속 토론하는 듯한 식으로 정확한 해결책을 확인하기 어려웠다.

그래서 직접 검색해본 결과 MS사이트에서 답을 찾을 수가 있었다.

docs.microsoft.com/ko-kr/windows-server/security/tls/tls-registry-settings

TLS(전송 계층 보안) 레지스트리 설정

TLS (Transport Layer Security) 프로토콜의 Windows 구현에 대해 지원 되는 레지스트리 설정 정보에 대해 알아봅니다.

docs.microsoft.com

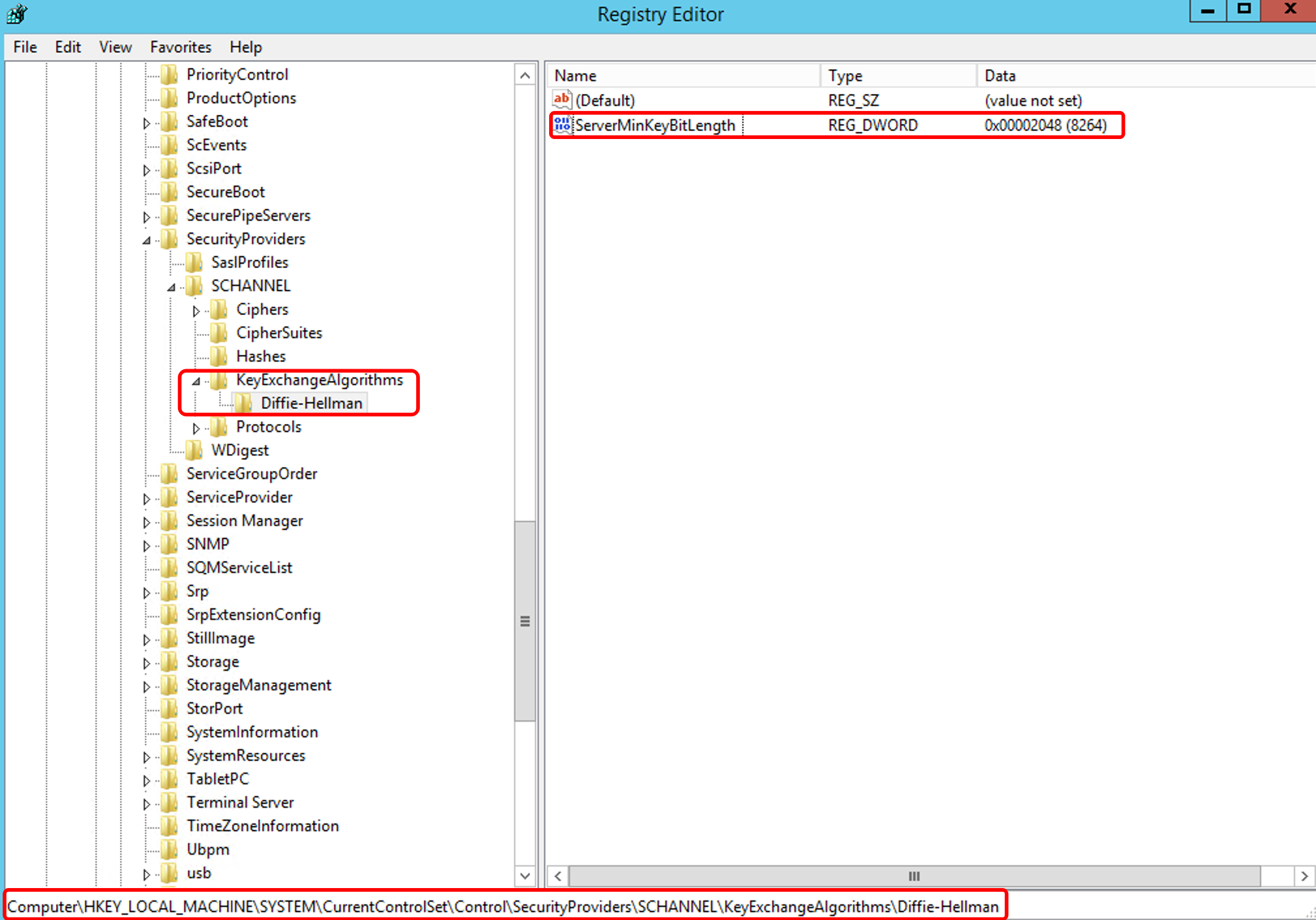

글을 읽다 보면 Diffie Hellman 키 크기를 설정할 수가 있는데, Registry에서 설정해야 한다고 되어 있다. 레지스트리의 경로는 아래와 같다. 꽤나 복잡하게 찾아 가야한다.

KeyExchangeAlgorithm Diffie Hellman. 출처 : MicroSoft 찾아간 경로에 보니 KeyExchangeAlgorithms이라는 곳에 Diffie-Hellman 알고리즘은 존재하지 않았다. 위에 이미지에서 봤듯이 이 항목이 구성되지 않으면 1024 비트가 최소 값이라고 되어 있다. 그렇다면 최소값으로 접근을 시도할 수 있다는 의미 이고 이 최소값 때문에 위에서 평가가 별로 였던 게 아닌가.. 싶다

Diffie-Hellman 항목이 없어서 만들었다.

그리고 오른쪽에 ServerMinKeyBitLength 부분을 생성했다(32비트 , DWORD)

그리고 핵사 값으로 2048을 설정했다.

이제 기본 키 교환 길이는 2048 비트가 되었다.

Diffie Hellman 레지스트리 그리고 다시 SSL Labs로 찾아가서 Cache를 지우고 다시 돌려 보았다. 결과는 Overall Rating이 A로 업그레이드가 되었다. 이제 우측 4가지 항목이 모두 녹색으로 변경되었다. 앞으로 이 설정을 좀 유지하면서 가용성에 문제가 있는지 지속적으로 체크해봐야 한다.

키교환 관련 설정 후 점수가 A로 상승하였다. 반응형'Security' 카테고리의 다른 글

SSL TLS 취약 알고리즘 없애기 (0) 2021.03.29 HP Switch DH(Diffie-Hellman) 2048 Bit로 변경하기 (0) 2021.03.28 Aruba AP Controller DH(Diffie-Hellman) 키교환 2048bit로 변경하기 (0) 2021.03.23 M1 칩(실리콘 맥) 악성코드 등장 (0) 2021.02.24 AD계정 암호 만료일 변경 및 변경 확인 하기 (0) 2021.01.23