-

SSL TLS 취약 프로토콜 사용 중지 시키기Security 2021. 3. 30. 11:57반응형

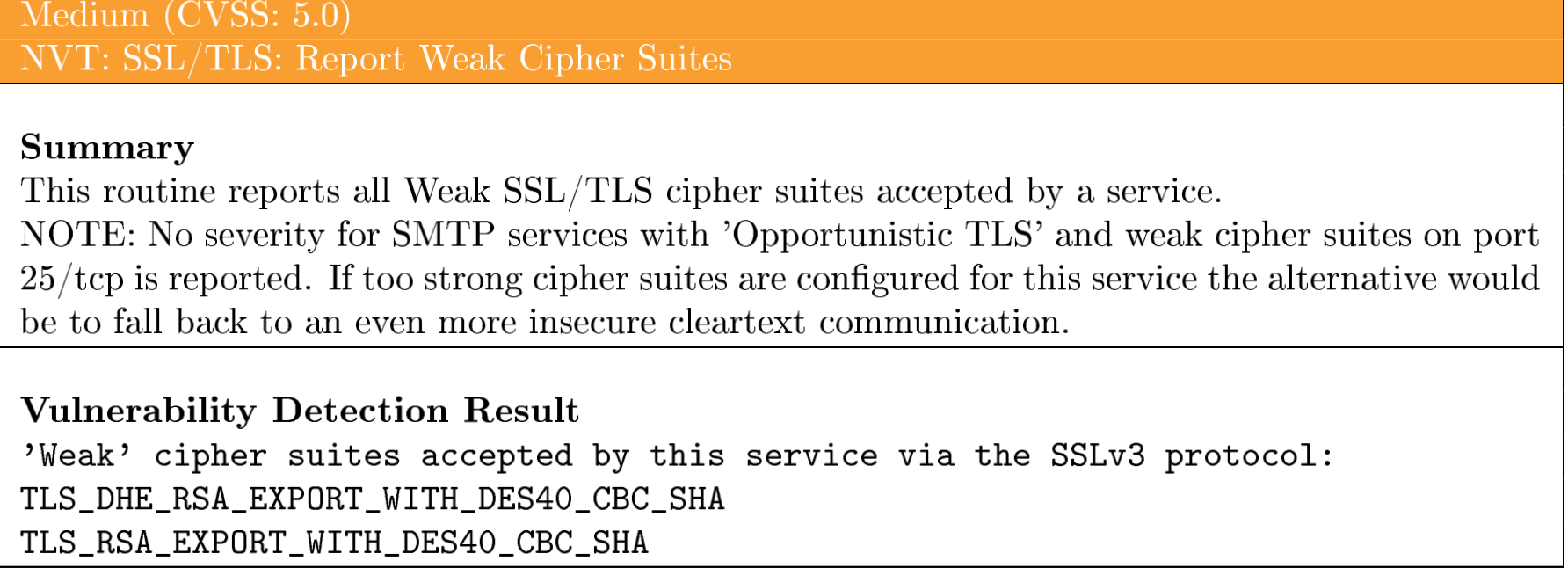

취약점을 계속 해결하는 중인데 취약한 암호 도구(Cipher Suites)를 사용하고 있다는 내용이 있었다.

그래서 내용을 읽어보니 DES40 , SHA 등이 있었고 SSLv3 Protocol을 통해 협상이 동의되어 서비스가 가능하다는 내용이었다. SSLv3이라면.. 이미 지금 TLS 1.2 이상 사용하고 있는 곳도 많은 걸로 알고 있는데.. 일단 취약 프로토콜부터 사용 중지시키기로 하였다.

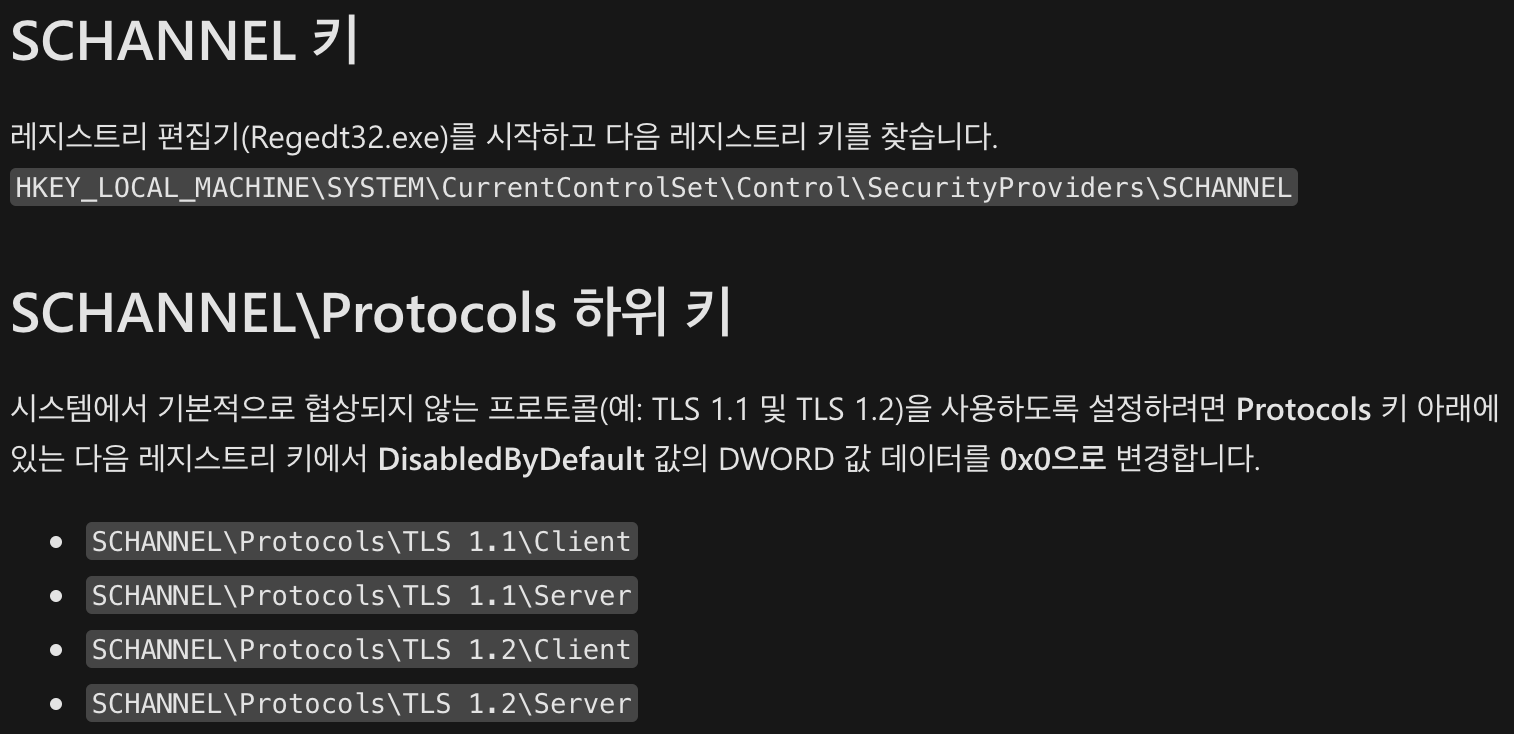

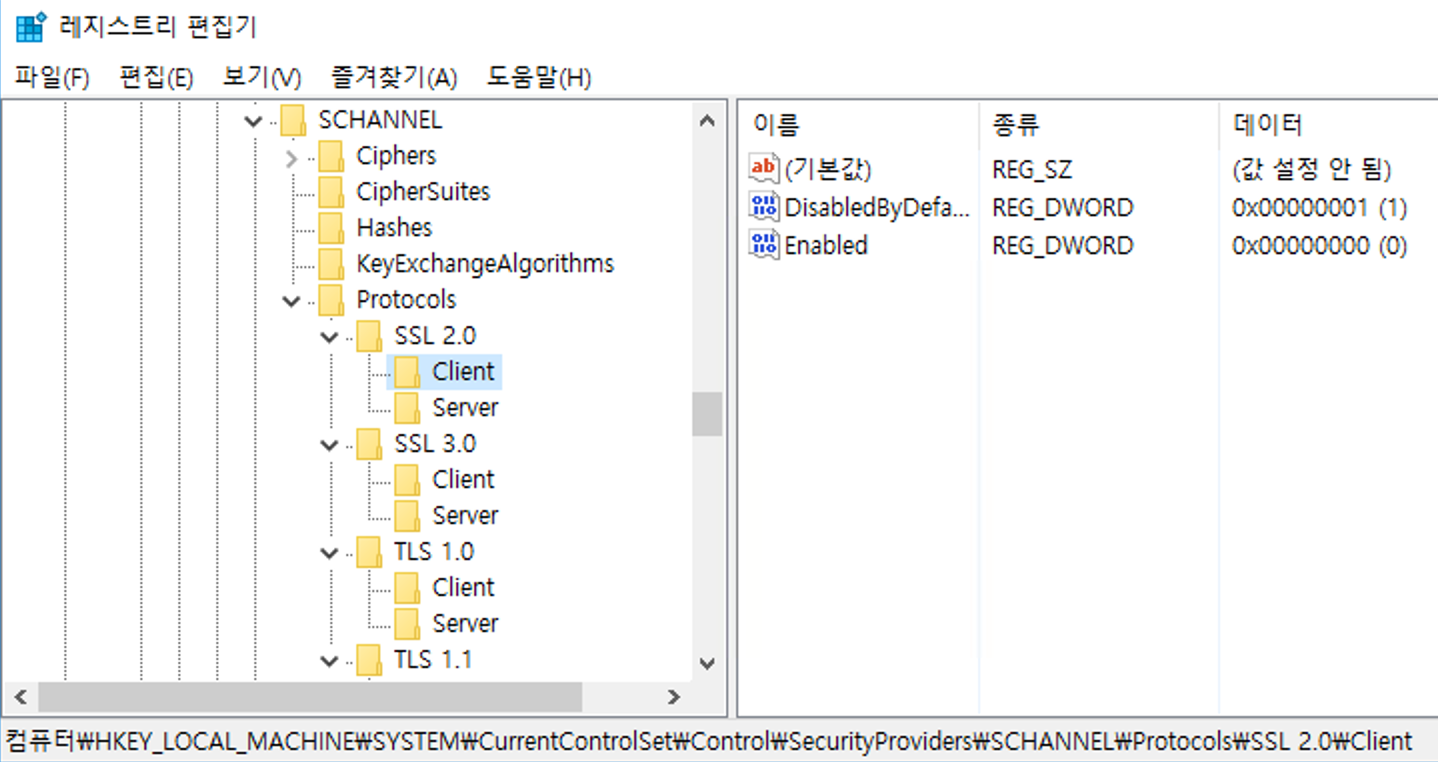

SSLv3 프로토콜 취약점 마이크로소프트 홈페이지로 가서 SSLv3 프로토콜을 중단시키는 방법을 찾아봤다. 지난번에 봤던 알고리즘 차단하는 페이지에 함께 있어서 빠르게 찾을 수 있었다. 레지스트리를 편집해야 되고 해당 경로로 이동한다. DisabledByDefault를 0으로 변경하면 협상이 되지 않는 프로토콜을 사용할 수 있다. 하지만 나는 특정 프로토콜을 차단할 것이므로 SSLv3 폴더로 이동해서 Enabled=0으로 변경할 것이다.

레지스트리 TLS 값 변경 방법. Enable=0을 주면 사용하지 않도록 설정된다. 출처 : Microsoft 아마 대부분은 이미 차단 되어 있을 것이다. 하지만 이 서버는 왜 인지 모르지만 SSLv3이 허용되어 있었다. 정확하게 말하자면 조건부 허용이다(DisabledByDefault=1). 절대 허용하지 않기 위해 Enabled값을 0으로 설정한다.

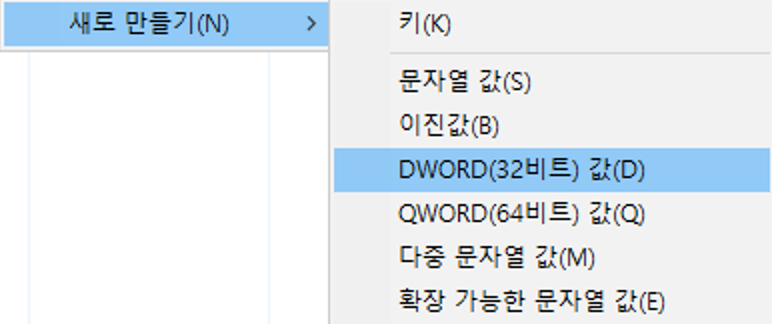

레지스트리 SSL 프로토콜 차단 설정 DWORD 값이 없다면 DWORD 값을 만들고 위의 이미지와 같게 설정하면 적용된다. 적용 후에는 재부팅을 해야 한다.

키 값이 없다면 만들면 된다. 취약점 하나가 사라졌다. 다음 취약점을 해결하러 가야겠다. 좀 더 자세한 내용을 알고 싶다면 아래 링크로 이동하여 확인할 수 있다.

암호화 알고리즘 및 프로토콜 제한 - Windows Server

특정 암호화 알고리즘 및 프로토콜의 사용을 제한하는 방법을 Schannel.dll.

docs.microsoft.com

반응형'Security' 카테고리의 다른 글

Microsoft Exchange Server 취약점 해결하기(업데이트 받기) (0) 2021.04.01 CVE-2019-10247(Eclipse Jetty Information Disclosure Vulnerability) 해결 방법 (0) 2021.03.31 SQL 2016 정보 노출 취약점 해결하기 (0) 2021.03.30 SSL TLS 취약 알고리즘 없애기 (0) 2021.03.29 HP Switch DH(Diffie-Hellman) 2048 Bit로 변경하기 (0) 2021.03.28